Implementar as normas ISO 27001 e ISO 27701 consolida sistemas eficazes de gestão de segurança e privacidade da informação, com práticas já reconhecidas e esperadas no ambiente corporativo moderno. Esse processo é um excelente ponto de partida para avaliar a maturidade organizacional nesses domínios, definindo o estado geral da conformidade dos processos atuais, com métricas e objetivos para alcançar estágios superiores de maturidade.

Neste artigo, exploraremos como estas normas, alinhadas ao uso de modelos de maturidade, como por exemplo o CMM™, proporciona uma visão abrangente do seu nível atual da segurança e privacidade, além de um plano estruturado para melhoria contínua, justificando investimentos e priorizando ações que conduzam ao aprimoramento de acordo com estas normas.

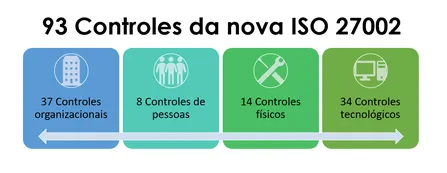

A versão atual da norma ISO/IEC 27001 é a de 2022, que substituiu a edição de 2013. Esta terceira edição incorporou correções técnicas e fez várias atualizações, incluindo mudanças no Anexo A, para alinhar com os 93 controles da versão mais atualizada da ISO 27002.

A versão atual da norma ISO/IEC 27701 é a de 2019, que estabelece requisitos e diretrizes para sistemas de gestão da privacidade da informação, sendo uma extensão das normas ISO 27001 e ISO 27002.

No Brasil, não há regulamentações ou leis que exijam explicitamente a conformidade com a ISO 27001 ou ISO 27701. No entanto, essas normas são reconhecidas como práticas recomendadas e podem ser utilizadas como referência para o atendimento e a relação com órgãos reguladores, oferecendo um sistema transparente e reconhecido internacionalmente.

Por exemplo, no caso da LGPD, que embora não cite especificamente a ISO 27001 ou ISO 27701, a implementação dessas normas pode ajudar a atender os requisitos de melhores práticas das medidas técnicas e administrativas para proteger os dados pessoais.

Para desenvolver um modelo de avaliação e um plano de ação que utilizem estágios de maturidade baseados nas normas ISO 27001 e ISO 27701, é possível segmentar o processo em cinco níveis progressivos. Cada nível representa uma etapa no desenvolvimento e aprimoramento das práticas de segurança da informação e privacidade. A seguir, apresentamos um resumo de como esse plano pode ser estruturado:

Nível 1: Adhoc (ou Inicial)

Procedimentos e processos são informais, incompletos ou inconsistentes. Pouca consciência sobre segurança da informação e privacidade. Como primeiros passos, definir o escopo da implementação, identificar partes interessadas e garantir os recursos adequados.

Nível 2: Repetível

Procedimentos e processos existem mas não estão completos ou inteiramente documentados. Falta documentar as políticas e procedimentos, realizar treinamentos regulares com a equipe e iniciar a análise de riscos de forma simples. Uma avaliação detalhada de riscos e uma análise de gaps permitem identificar onde a organização não está em conformidade com as normas.

Nível 3: Definido

Procedimentos e processos estão completos, inteiramente documentados e implementados. É o momento de refinar a gestão de riscos e integração com as práticas de negócios, avaliar e medir a eficácia dos controles implementados, conforme ISO 27001 e 27701. O uso de um sistema de gestão da conformidade neste estágio ajuda a estabelecer uma abordagem sistemática desde o início.

Nível 4: Gerenciado

Procedimentos e processos são analisados criticamente quanto a eficácia e controles. Este passo envolve o monitoramento e revisão regular dos sistemas e processos para garantir que continuem eficazes. Realizar auditorias internas e garantir que as ações corretivas sejam tomadas quando necessário, com a implementação baseada em evidências e análises. O sistema de gestão da conformidade pode ser usado para automatizar o monitoramento e as revisões.

Nível 5: Otimizado

Procedimentos e processos são revisados para garantir a melhoria contínua. Neste nível, a cultura de segurança e privacidade são elementos integrados e essenciais aos negócios. Para garantir a continuidade do sistema, recomendável a preparação e obtenção de certificação para demonstrar o compromisso da organização com a excelência em segurança da informação e privacidade.

Até logo!

Alberto Bastos, @albastos