Uma parte importante da nova versão da ISO/IEC 27005 é seu anexo único com Exemplos de técnicas de apoio ao processo de avaliação de riscos,que contém modelos e questões referentes aos Critérios de riscos e Técnicas práticas para gestão de riscos de segurança da informação.

No artigo anterior, Critérios de riscos de segurança da informação - exemplos da 27005, tratamos dos Critérios de risco, subdivididos em critérios relacionados ao processo de avaliação de riscosecritérios de aceitação de riscos.

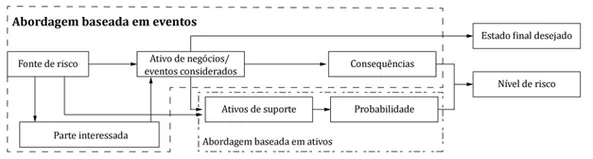

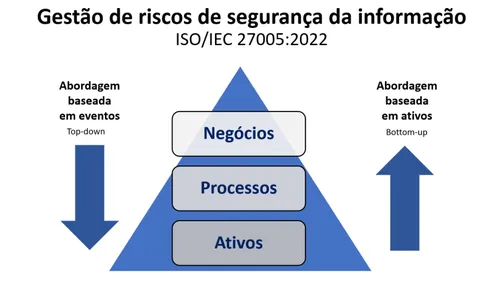

Neste artigo, trataremos as Técnicas práticas,apresentando os Componentes do risco de segurança da informação, Ativos e Fontes de risco com exemplos de cenários aplicáveis a ambas as abordagens top-down(baseada em eventos) e bottom-up(baseada em ativos).

Para começar, importante compreender os componentes que devem ser considerados para os processos de identificação, análise e avaliação de riscos de segurança da informação. São componentes relacionados com opassado, como registros de incidentes (dentro e fora da organização), fontes de risco, vulnerabilidades exploradas ou consequências mensuradas, ou com ofuturo, como ameaças, vulnerabilidades, consequências ou cenários de risco.

Na segurança da informação, um ativo é qualquer recurso valioso que precisa ser protegido, tais como dados, informações confidenciais, sistemas de computador, equipamentos, redes, aplicativos e outros itens que são importantes para o funcionamento de uma organização. Estes ativos podem serativos de negócios(informações ou processos de valor para uma organização), frequentemente usados naabordagem baseada em eventos ou ativos de suporte(componentes do sistema de informações em que um ou vários ativos de negócios estão baseados), mais usados na abordagem baseada em ativoscomo na análise de vulnerabilidades e no tratamento de riscos (onde os controles são aplicados).

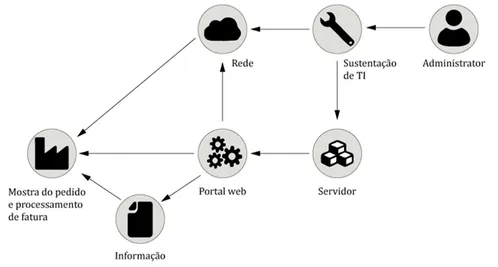

Riscos para os ativos de suporte podem impactar os ativos de negócios que estão relacionados. Desta forma, a relevância dos ativos de suporte pode ser baseada na relevância dos ativos de negócios que suporta.

Gráficos de dependência de ativos são úteis para representar estes relacionamentos e relação causa-efeito: uma pessoa (Administrador) não devidamente treinada, ocasiona um risco para um processo (Sustentação de TI), que pode afetar ativos de suporte (Servidor ou Rede), que impactam diretamente a aplicação (Portal da Web), que pode se tornar indisponível e comprometer o processo de negócio (Mostra do pedido e processamento de fatura), que afeta o negócio da empresa.

Outro componente a considerar são as Fontes de risco, que são causas ou agentes de ameaça (com motivação e capacidade de agir) que podem originar uma ameaça. Alguns exemplos motivados por ganhos financeiros, reconhecimento, espionagem, ativismo ou terrorismo são: agências de inteligência, crime organizado, terrorista, ferramentas automáticas, hacker, funcionário, prestador de serviço, etc.

Exemplos de categoria de ameaças são:

- Ameaças físicas (fogo, água, explosão, corrosão,..)

- Ameaças naturais (terremoto, inundação, pandemia, ..)

- Falhas na infraestrutura (energia, refrigeração, telecomunicação, ..)

- Falhas técnicas (falhas no equipamento, sobrecarga, ..)

- Ações humanas (engenharia social, espionagem, roubo de informações, divulgação indevida, fraude, corrupção de dados, uso não autorizado, ..)

- Comprometimento de funções ou serviços (erros, abuso de direitos ou permissões de acesso, negação de ações, ..)

- Ameaças organizacionais (falta de pessoal, de recursos, falha no prestador de serviços, violação de lei e regulamentos, ..)

Para avaliar vulnerabilidades técnicas, existem vários métodos e ferramentas como sistemas automatizados de varredura (scanner) para identificar serviços vulneráveis conhecidos, testes de segurança para avaliar a eficácia dos controles e atendimento às especificações e à política de segurança, testes de invasão (penetration tests) para avaliar a capacidade de suportar tentativas intencionais de burlar a segurança, e análises de código que busca identificar vulnerabilidades em sistemas e aplicações.

Finalmente, reforçamos que os cenários de risco podem ser construídos usando a abordagem "top-down" baseada em eventos (event based approach), a abordagem "bottom-up" baseada em ativos (asset based approach), ou ambas, permitindo visões complementares do risco.

Para mais informações sobre as diferentes abordagens, leia o artigo "Como definir sua abordagem de gestão de riscos".

Abraços e até a próxima,